Odkąd na świecie na stałe zagościł trend pracy zdalnej, a technologie chmurowe znacznie zyskały na popularności, coraz więcej organizacji decyduje się na zmodernizowanie przestrzeni do pracy poprzez wdrażanie rozwiązań typu Modern Workplace. W praktyce oznaczają one nie tylko lepszą współpracę między zespołami, ale i bardziej efektywne zarządzanie środowiskiem IT, także w kontekście zapewniania wysokiego poziomu bezpieczeństwa. Z tego artykułu dowiesz się, jak odpowiednio zabezpieczyć nowoczesne miejsce pracy i wzmocnić ochronę swojej firmy przed cyberatakami.

Czym jest Modern Workplace?

Modern Workplace to nowoczesne miejsce pracy, które wykorzystuje zaawansowane technologie chmurowe w celu zwiększania efektywności i bezpieczeństwa. Rozwiązanie bazuje na narzędziach, które umożliwiają pracownikom łatwy dostęp do kluczowych danych i aplikacji, co daje im możliwość działania z dowolnego miejsca i o dowolnej porze. Taka elastyczność wpisuje się w potrzeby współczesnych organizacji i ich pracowników, niezależnie od wielkości i sektora danej organizacji – Modern Workplace może być wdrażane zarówno na pojedynczych stanowiskach w sektorze MŚP, jak i w dużych organizacjach z kilkunastoma tysiącami pracowników rozproszonych w oddziałach na terenie całego kraju.

O Modern Workplace piszemy także tutaj. W sekcji Case studies znajdziesz przykład wdrożenia tego rozwiązania u jednego z naszych klientów.

Pracownicy pierwszą linią obrony przed cyberatakami

Nie ulega wątpliwości, że to właśnie pracownicy stanowią pierwszą linię obrony przed cyberatakami, których liczba stale rośnie. Według Ministerstwa Cyfryzacji, od stycznia do marca 2024 r. odnotowanych zostało już ponad 40 tys. poważnych incydentów, podczas gdy w całym 2023 r. obsłużono ich ponad 80 tys. (co stanowiło wzrost o ponad 100% w porównaniu z rokiem poprzednim).

Znaczna część rzeczywistych zagrożeń dla organizacji trafia prosto do przestrzeni użytkowników (np. ataki typu phishing czy ransomware). Czasami, ze względu na brak odpowiedniej wiedzy lub niedbałość w stosowaniu dobrych praktyk i zasad bezpieczeństwa, pracownicy – mniej lub bardziej świadomie – sami stwarzają warunki korzystne dla cyberprzestępców, narażając firmę na utratę danych i straty finansowe. Edukacja pracowników i utrwalanie wiedzy w tym zakresie są zatem kluczowe dla zapewnienia bezpieczeństwa Twojej organizacji. Równie istotne jest jednak podjęcie działań w kontekście technologii. Ta, odpowiednio zabezpieczona, stanowić będzie skuteczną warstwę ochronną. Poniżej znajdziesz kilka przykładów rozwiązań, które mogą Ci w tym pomóc.

Jak zabezpieczyć firmę przed cyberatakami? 7 sposobów na bezpieczny Modern Workplace

1. Uwierzytelnianie wieloskładnikowe (MFA)

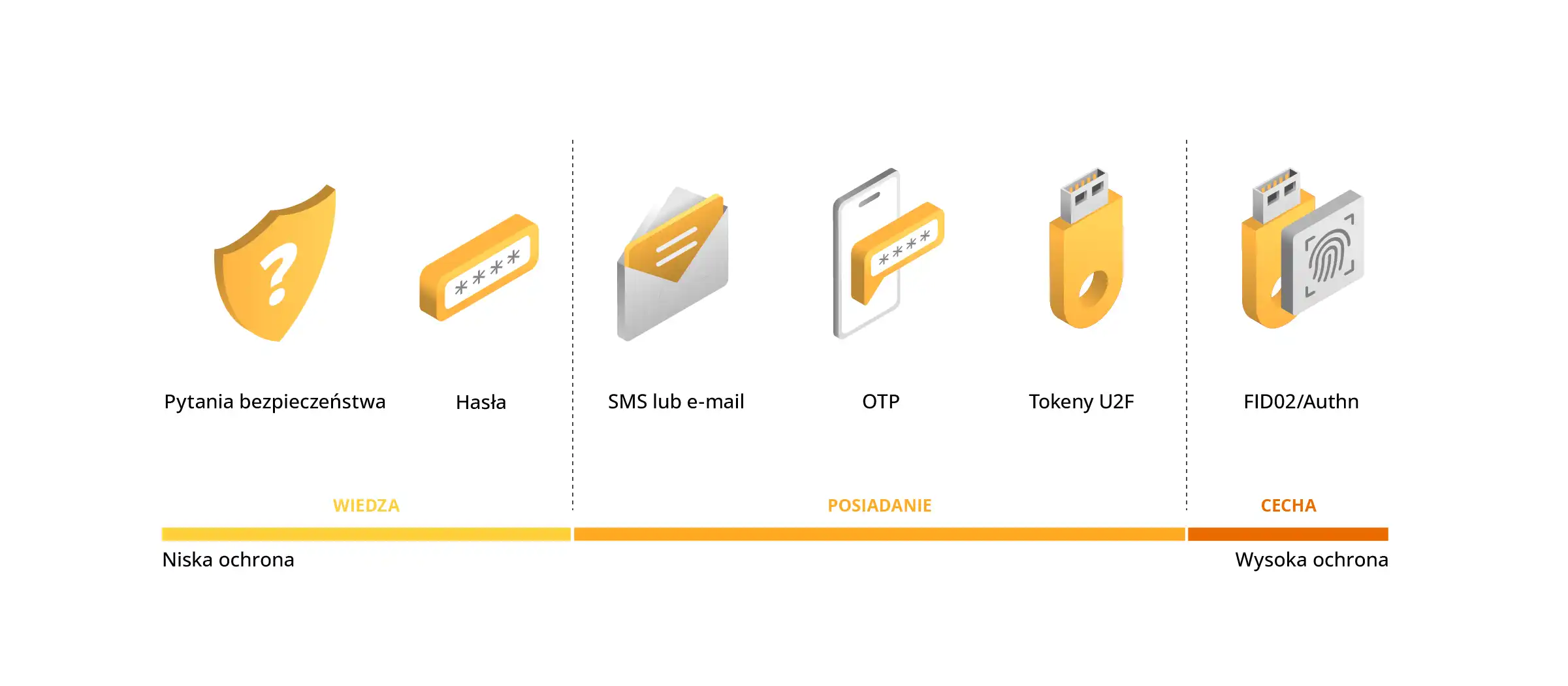

Uwierzytelnianie wieloskładnikowe (ang. Multi-Factor Authentication, MFA) jest jednym z kluczowych elementów zabezpieczeń nowoczesnego miejsca pracy. Wymaga od użytkowników weryfikacji tożsamości za pomocą co najmniej dwóch niezależnych metod, dzięki czemu – w przypadku kradzieży hasła – nieuprawnione osoby nie uzyskają dostępu do konta bez dodatkowego czynnika, takiego jak kod z aplikacji uwierzytelniającej, token sprzętowy czy dane biometryczne. Według badań opublikowanych w Microsoft Digital Defense Report 2023, wdrożenie MFA obniża ryzyko naruszenia bezpieczeństwa o 99,2%, znacznie ograniczając skuteczność ataków, które bazują na przejęciu haseł.

Rys. 1: Czym jest MFA?

Aby zwiększyć skuteczność zabezpieczeń, rozważ przynajmniej podstawowe metody MFA dla wszystkich użytkowników. Z kolei w przypadku osób, które mają dostęp do danych wrażliwych lub uprawnień administracyjnych, zastosuj metody, takie jak klucze FIDO2 czy passkeys. Są one całkowicie odporne na phishing i nie wymagają ręcznego wpisywania kodów, jak w przypadku kodów SMS czy kodów generowanych przez aplikacje uwierzytelniające (OTP).

Rys. 2: Podział metod MFA według poziomu bezpieczeństwa

Coraz częściej stosuje się także rozwiązania Adaptacyjnej Kontroli Dostępu, które rozszerzają możliwości MFA, zapewniając lepszą ochronę w ramach podejścia Zero Trust. Pozwala ona na dynamiczne dostosowanie wymogów bezpieczeństwa w zależności od kontekstu logowania. Polityki dostępu mogą uwzględniać czynniki, takie jak lokalizacja użytkownika, urządzenie, poziom ryzyka, a nawet stan zabezpieczeń sprzętu, z którego następuje logowanie. Dzięki temu MFA nie jest stosowane w każdej sytuacji w jednakowy sposób, lecz dostosowuje się do realnego poziomu zagrożenia.

2. Klasyfikacja danych i systemy zapobiegania wyciekowi danych (DLP)

Klasyfikacja danych i systemy zapobiegania wyciekowi danych (ang. Data Loss Prevention, DLP) są kluczowymi elementami bezpieczeństwa w nowoczesnym środowisku pracy, szczególnie tam, gdzie przetwarzane są wrażliwe informacje, a pracownicy mają elastyczny dostęp do danych z różnych miejsc i urządzeń. Klasyfikacja danych polega na przypisaniu odpowiednich kategorii do różnych rodzajów informacji, np. danych poufnych, publicznych, ściśle tajnych, co pozwala na bardziej precyzyjne określenie poziomu ochrony, jakiego wymagają. Z kolei systemy zapobiegania wyciekom danych (DLP) pełnią funkcję monitorującą i kontrolującą przepływ tych danych, aby zapobiec przypadkowemu lub celowemu wyciekowi informacji poza organizację.

Nowoczesne systemy klasyfikacji danych mogą działać w trybie automatycznym, analizując zawartość dokumentów i przypisując im odpowiednie etykiety, np. „poufne” lub „tylko do użytku wewnętrznego”. W niektórych przypadkach, po odpowiednim przeszkoleniu, mogą to robić także użytkownicy. Automatyzacja procesów bezpieczeństwa pozwala jednak zmniejszyć ryzyko błędów ludzkich i ogranicza konieczność ręcznego monitorowania operacji na danych, co odciąża zespoły IT.

Rys. 3: Przykładowe poziomy klasyfikacji danych

Wdrożenie tych mechanizmów jest szczególnie istotne w kontekście wymagań regulacyjnych takich jak RODO, które nakładają na organizacje obowiązek ochrony danych osobowych i informacji wrażliwych. Pamiętaj jednak, by znaleźć złoty środek między bezpieczeństwem, a wygodą użytkowników – zbyt restrykcyjne zasady mogą prowadzić do blokowania codziennych operacji i obniżenia produktywności.

3. Zaawansowana ochrona urządzeń końcowych – EDR i XDR

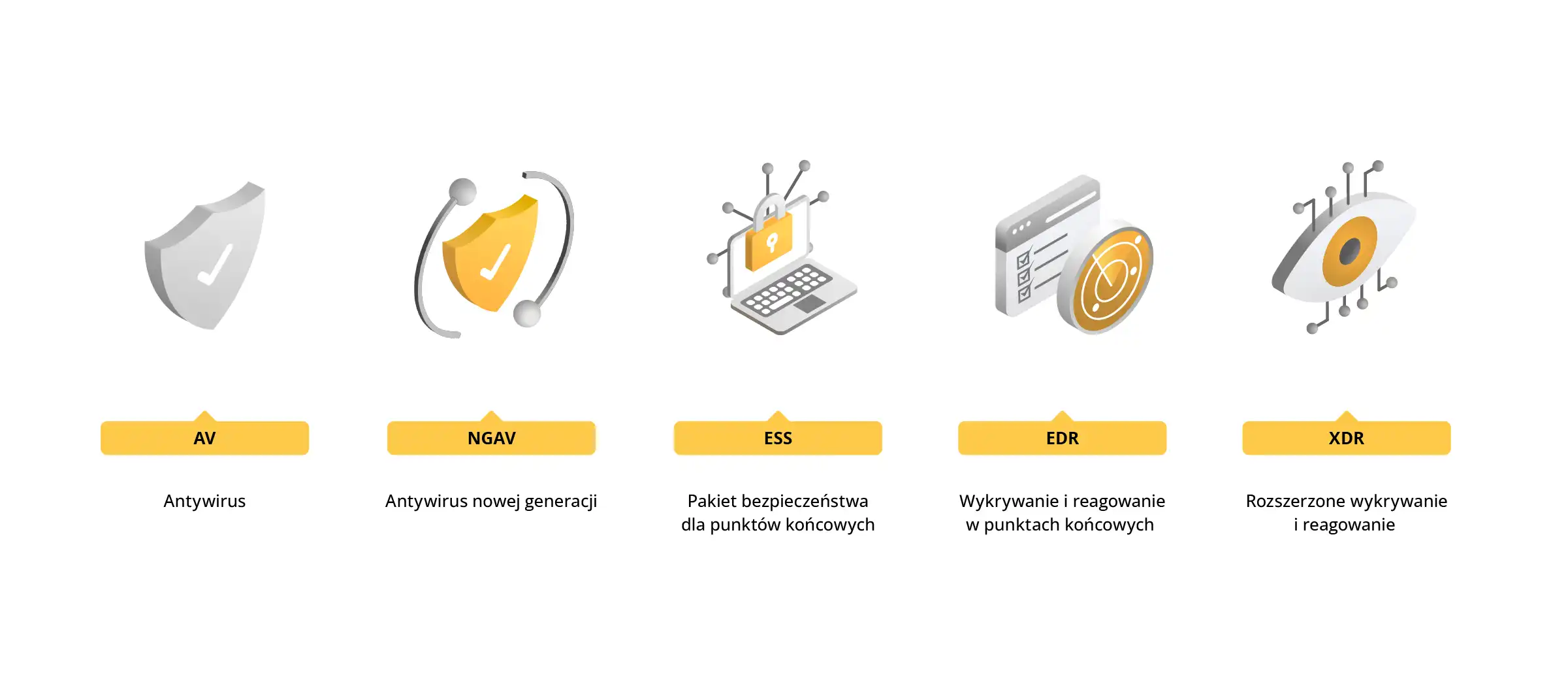

Poziom zaawansowania współczesnych cyberzagrożeń sprawia, że tradycyjne oprogramowania antywirusowe nie zapewniają już organizacjom odpowiedniej ochrony. Przez to coraz większą rolę odgrywają rozwiązania, takie jak EDR (Endpoint Detection and Response) oraz XDR (Extended Detection and Response), które umożliwiają skuteczniejsze monitorowanie i neutralizowanie zagrożeń.

EDR oferuje mechanizmy wykrywania i reagowania w czasie rzeczywistym, analizuje pliki pod kątem znanych zagrożeń, a także monitoruje aktywność urządzeń i użytkowników, identyfikując podejrzane działania. W odróżnieniu od tradycyjnego oprogramowania antywirusowego, które skupia się głównie na identyfikacji zagrożeń na podstawie sygnatur, EDR korzysta z analizy behawioralnej, dzięki czemu potrafi wykrywać również nowe, nieznane wcześniej ataki.

Podczas gdy EDR koncentruje się na urządzeniach końcowych, XDR zapewnia szerszy kontekst zagrożeń, obejmując całą infrastrukturę IT i integrując dane z różnych systemów, takich jak sieć, poczta e-mail, aplikacje chmurowe czy konta użytkowników. Dzięki temu, zamiast analizować pojedyncze incydenty, zauważasz ich korelację i wykrywasz całe kampanie ataków, które mogą obejmować różne wektory.

Rys. 4: Ewolucja zabezpieczeń od antywirusa przez EDR aż do XDR

Wdrożenie systemów EDR i XDR niesie za sobą wiele korzyści, m.in. zwiększenie efektywności analizy zagrożeń, redukcję liczby fałszywych ataków poprzez automatyzację procesów wykrywania i neutralizacji zagrożeń, a także zmniejszenie obciążenia zespołów ds. cyberbezpieczeństwa. Zanim jednak się na nie zdecydujesz, pamiętaj o konieczności dostosowania polityk bezpieczeństwa do specyfiki organizacji czy integracji z istniejącymi narzędziami do zarządzania bezpieczeństwem, np. SIEM.

4. Ochrona poczty elektronicznej

Znaczna większość cyberataków rozpoczyna się od wiadomości e-mail, co oznacza, że skuteczna ochrona poczty elektronicznej jest niezbędnym elementem strategii cyberbezpieczeństwa. Zastosowanie mechanizmów wykrywających i blokujących podejrzane wiadomości, zanim dotrą one do pracowników, jest szczególnie istotne także w kontekście wykorzystania technik takich jak Business Email Compromise (BEC), które obejmuje działania podejmowane przez atakujących po skutecznym przejęciu konta użytkownika.

Stosowane dzisiaj systemy ochrony poczty analizują zarówno treść wiadomości, jak i załączniki oraz linki, wykorzystując mechanizmy filtrowania antyspamowego i antyphishingowego. Te bardziej zaawansowane stosują analizę behawioralną i sztuczną inteligencję do wykrywania podejrzanych wzorców komunikacji, które mogą wskazywać na próbę oszustwa, nawet jeśli wiadomości wyglądają na autentyczne.

Aby skutecznie chronić organizację przed tymi zagrożeniami, niezbędne jest wdrożenie kompleksowych systemów ochrony poczty, które skanują nie tylko treść wiadomości, ale również linki, załączniki i osadzone w nich elementy graficzne, takie jak kody QR. Niektóre rozwiązania korzystają z mechanizmów analizy reputacji nadawców, zaawansowanego skanowania sandboxingowego oraz technologii, które wykrywają próby podszywania się pod zaufane domeny. Systemy te pozwalają na blokowanie podejrzanych wiadomości na różnych etapach ich przetwarzania – od momentu dostarczenia do serwera pocztowego, aż po interakcję użytkownika z zawartością e-maila. Skuteczna ochrona obejmuje również dynamiczne skanowanie linków w czasie rzeczywistym, co pozwala zneutralizować zagrożenia nawet wtedy, gdy złośliwe adresy URL zmieniają swoje docelowe strony po dostarczeniu wiadomości.

5. Zarządzanie i zabezpieczanie urządzeń końcowych (Endpoint Management)

Według Microsoft Digital Defense Report 2023, w ponad 90% ataków ransomware, cyberprzestępcy wykorzystali niezarządzane urządzenia, aby uzyskać pierwszy dostęp lub przeprowadzić zdalne szyfrowanie firmowych danych. Zarządzanie urządzeniami końcowymi (ang. endpoint management) to zatem fundament ochrony danych i systemów firmowych. Obejmuje ono monitorowanie, kontrolę i egzekwowanie polityk bezpieczeństwa na urządzeniach używanych do pracy, dając organizacji pełen wgląd i kontrolę nad dostępem do zasobów.

Współczesne środowisko pracy często obejmuje politykę BYOD (Bring Your Own Device), w której pracownicy używają prywatnych laptopów, smartfonów i tabletów do celów służbowych. Chociaż BYOD zwiększa elastyczność pracy, wiąże się niekiedy z niższym poziomem zabezpieczeń, niewykonanymi aktualizacjami systemów i stosowaniem nieznanego oprogramowania. Aby ograniczyć ryzyko ataków, najlepiej zastosować mechanizmy zarządzania BYOD – wymuszanie rejestracji urządzeń, segmentację dostępu do danych czy separację zasobów firmowych od prywatnych (ang. containerization). Dzięki temu firmowe informacje pozostają chronione, nawet jeśli urządzenie nie spełnia w pełni wymagań bezpieczeństwa.

Dodatkowe zabezpieczenie zapewnia Virtual Desktop Infrastructure (VDI), które umożliwia użytkownikom dostęp do środowiska firmowego poprzez zwirtualizowany pulpit, który działa w odizolowanym środowisku, bez konieczności instalowania firmowych aplikacji na prywatnym urządzeniu użytkownika.

Jednym z kluczowych aspektów zarządzania urządzeniami końcowymi jest możliwość wymuszania zgodności z politykami bezpieczeństwa. Organizacje mogą określić wymagania dotyczące zabezpieczeń, takie jak obowiązkowe szyfrowanie, stosowanie silnych haseł i biometrii oraz wykonywanie aktualizacji oprogramowania antywirusowego. Dodatkowo, zdalne zarządzanie pozwala ograniczyć ryzyko związane z nieautoryzowanym oprogramowaniem, które może stanowić wektor ataku. W przypadku wykrycia zagrożenia lub naruszenia polityki bezpieczeństwa administratorzy mogą szybko zareagować, ograniczając dostęp do zasobów do czasu przywrócenia zgodności.

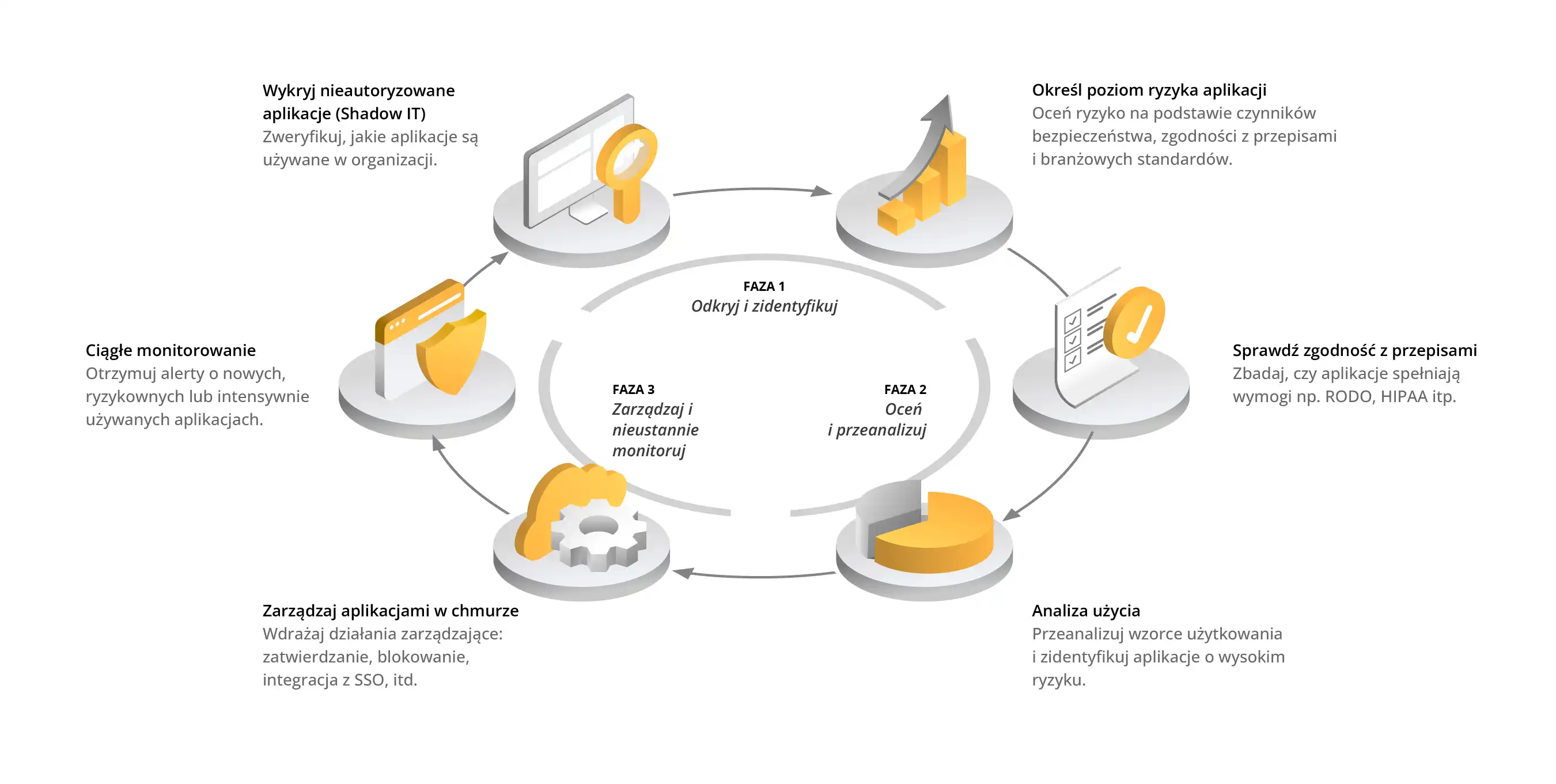

6. Kontrola dostępu do aplikacji chmurowych i Shadow IT (CASB)

Współczesne środowisko pracy w dużym stopniu bazuje na aplikacjach chmurowych, które zapewniają elastyczność, skalowalność i wygodę użytkowania. Jednak brak kontroli nad tym, jakie aplikacje są używane i w jaki sposób przetwarzają dane firmowe, może prowadzić do poważnych zagrożeń związanych z bezpieczeństwem i zgodnością z regulacjami.

Aby zminimalizować ryzyko wynikające z niekontrolowanego korzystania z chmury, organizacje wdrażają Cloud Access Security Broker (CASB) – rozwiązanie, dzięki któremu możesz:

- identyfikować aplikacje chmurowe używane przez pracowników – wykrywać Shadow IT (nieautoryzowane korzystanie z aplikacji chmurowych przez pracowników) i oceniać ryzyko związane z danym narzędziem,

- egzekwować polityki bezpieczeństwa i zgodności – ograniczać dostęp do aplikacji, które nie spełniają wymagań organizacji, np. przechowują dane w niezweryfikowanych lokalizacjach,

- chronić dane przesyłane do chmury – wdrażać mechanizmy szyfrowania danych, klasyfikacji danych i DLP (Data Loss Prevention), aby zapobiec ich niekontrolowanemu udostępnianiu,

- zabezpieczać dostęp do aplikacji chmurowych – wymuszać uwierzytelnianie wieloskładnikowe (MFA) oraz analizować zachowania użytkowników, aby wykrywać podejrzane aktywności, np. nietypowe logowania spoza firmowej sieci.

Shadow IT często powstaje w wyniku braku oficjalnych narzędzi, które spełniałyby potrzeby użytkowników. Aby ograniczyć korzystanie z nieautoryzowanych aplikacji, organizacje powinny nie tylko blokować dostęp do ryzykownych usług, ale także zapewnić pracownikom ich bezpieczne alternatywy.

Rys. 5: Jak odnajdywać i zarządzać Shadow IT?

7. Kontrola dostępu uprzywilejowanego (PAM)

W każdej organizacji istnieją konta i uprawnienia, które mają wyższy poziom dostępu do systemów, danych i zasobów IT, np. administratorzy serwerów, operatorzy baz danych czy osoby zarządzające systemami chmurowymi. Ze względu na szeroki zakres uprawnień, konta uprzywilejowane są jednym z głównych celów ataków cyberprzestępców – ich przejęcie może umożliwić eskalację uprawnień, instalację złośliwego oprogramowania, manipulację danymi czy całkowite przejęcie infrastruktury organizacji.

Wdrożenie mechanizmów zarządzania dostępem uprzywilejowanym (ang. Privileged Access Management, PAM) pozwala organizacji na minimalizowanie ryzyka poprzez ścisłą kontrolę nad tym, kto, kiedy i w jakim zakresie korzysta z uprawnień administracyjnych. Są nimi m.in.:

- zasada najmniejszych uprawnień (ang. Least Privilege) – zakłada, że użytkownik otrzymuje dostęp tylko do tych zasobów, które są mu absolutnie niezbędne do wykonywania obowiązków,

- metody Just-In-Time (JIT) i Just-Enough-Access (JEA) – pozwalają na przyznawanie dostępu uprzywilejowanego tylko wtedy, gdy jest on rzeczywiście wymagany, oraz w takim zakresie, jaki jest niezbędny do wykonania konkretnego zadania,

- nagrywanie i analiza aktywności administratorów – pozwala na szybkie wykrycie podejrzanych działań oraz reagowanie na potencjalne zagrożenia w czasie rzeczywistym,

- separacja ról i kont – administratorzy powinni posiadać dwa oddzielne konta – jedno do codziennej pracy, a drugie do wykonywania operacji administracyjnych, co redukuje ryzyko przejęcia uprawnień przez atakującego,

- automatyzacja nadawania uprawnień i audyty dostępu – w wielu organizacjach administratorzy mają szerokie uprawnienia w zakresie usług SaaS i infrastruktury chmurowej, co może stanowić poważne zagrożenie, jeśli nie zostanie odpowiednio ograniczone.

Więcej niż cyberbezpieczeństwo

Wdrożenie opisanych powyżej mechanizmów zabezpieczania Modern Workplace nie tylko wzmacnia ochronę organizacji przed cyberzagrożeniami, ale także odgrywa kluczową rolę w spełnianiu wymagań regulacyjnych, takich jak DORA oraz NIS2. Regulacje te kładą nacisk na zapewnienie ciągłości działania organizacji, skuteczne zarządzanie ryzykiem oraz ochronę systemów i danych przed cyberatakami. W praktyce oznacza to konieczność wdrażania zaawansowanych mechanizmów kontroli dostępu, monitorowania incydentów oraz ochrony danych, co znajduje odzwierciedlenie w takich rozwiązaniach jak MFA, kontrola dostępu uprzywilejowanego (PAM), ochrona poczty elektronicznej oraz systemy zarządzania podatnościami.

Zgodność z DORA i NIS2 wymaga również ciągłego monitorowania zagrożeń oraz szybkiego reagowania na incydenty, co podkreśla znaczenie systemów EDR/XDR, analizy logów oraz polityk zarządzania urządzeniami końcowymi. Organizacje muszą nie tylko wdrażać odpowiednie zabezpieczenia, ale także dbać o ich regularną aktualizację oraz dostosowywanie do zmieniającego się krajobrazu cyberzagrożeń. W obliczu rosnącej liczby ataków, regulacje te skłaniają firmy do przyjęcia podejścia Zero Trust, które zakłada ścisłą kontrolę dostępu do zasobów i ciągłą weryfikację tożsamości użytkowników.

Jeśli chcesz dowiedzieć się więcej na temat unijnej dyrektywy NIS2 oraz rozporządzenia DORA, zajrzyj do naszych dwóch innych artykułów na blogu:

Podsumowanie

Modern Workplace wymaga kompleksowego podejścia do bezpieczeństwa, które obejmuje zaawansowane technologie ochrony, ale także stałe monitorowanie i szybką reakcję na incydenty. Wdrożenie mechanizmów takich jak Multi-Factor Authentication (MFA), klasyfikacja danych, systemy DLP, kontrola dostępu uprzywilejowanego oraz monitorowanie logów tworzy solidną warstwę ochrony, pomagając zmniejszyć ryzyko ataków oraz wspierając organizacje w spełnianiu wymogów regulacyjnych, takich jak DORA czy NIS2.

Jednak wdrożenie zabezpieczeń to dopiero pierwszy krok – równie istotne jest bieżące monitorowanie zagrożeń i skuteczne zarządzanie incydentami. Właśnie dlatego coraz więcej firm decyduje się na usługi takie jak SOC as a Service czy CTI as a Service, które zapewniają analizę incydentów, priorytetyzację zagrożeń i natychmiastową reakcję na realne ataki. Pozwalają także organizacjom skoncentrować się na kluczowych działaniach biznesowych, dbając o to, by infrastruktura IT pozostała pod stałą, profesjonalną ochroną, niezależnie od miejsca i sposobu pracy użytkowników. Jeśli szukasz odpowiedzi na pytanie, jak skutecznie zabezpieczyć swoją firmę przed cyberatakami lub potrzebujesz wsparcia we wdrożeniu odpowiednich mechanizmów bezpieczeństwa, skontaktuj się z nami za pomocą poniższego formularza.