Rosnąca liczba i złożoność zagrożeń cybernetycznych, dynamika pojawiania się aktorów zagrożenia, a także wprowadzenie regulacji prawnych, takich jak DORA czy NIS2, które nakładają na organizacje obowiązek wdrożenia rygorystycznych środków bezpieczeństwa powoduje, że nieustannie szukają one sprawdzonych metod na wyprzedzanie potencjalnych ataków i skuteczniejszą ochronę swoich zasobów. W ostatnich latach kluczowym elementem wielu strategii cyberbezpieczeństwa stał się Cyber Threat Intelligence (CTI). Przewodnik, który właśnie czytasz, przeprowadzi Cię m.in. przez najważniejsze definicje i koncepty związane z CTI, kluczowe poziomy i cykl życia programu, a także jego pozycję w kontekście nowych regulacji prawnych.

Co to jest Cyber Threat Intelligence (CTI)?

Terminy Cyber Threat Intelligence i Threat Intelligence często używane są zamiennie, pomimo że Threat Intelligence jest pojęciem znacznie szerszym. Zdarza się też, że Threat Hunting zostaje nieprawidłowo zakwalifikowany jako komponent CTI. Czym jest każde z nich i jaką pełni rolę w organizacji?

Definicja Cyber Threat Intelligence w kontekście Threat Intelligence, Intelligence i Threat Hunting

Intelligence

Intelligence (wywiad) to proces pozyskiwania i analizowania danych, w tym danych niejawnych, w celu zdobycia kluczowych informacji. Definicja ta dotyczy zasadniczo każdego obszaru, w którym decyzje strategiczne powinny uwzględniać zrozumienie przeciwników i zagrożeń dla danego podmiotu. Proces ten jest głęboko zakorzeniony w instytucjach militarnych oraz rządowych, i to właśnie w nich udoskonalone zostało pojęcie cyklu wywiadowczego.

Cyber Threat Intelligence

Cyber Threat Intelligence stanowi połączenie wywiadu oraz cyberbezpieczeństwa. Polega na pozyskiwaniu wiedzy o aktualnych zagrożeniach cybernetycznych dla organizacji, m.in. o taktykach, technikach oraz procedurach (TTP) atakujących. Wiedza ta powstaje w wyniku przeprowadzenia pełnego cyklu wywiadowczego, zaadaptowanego z wywiadu, i stanowi fundament strategicznych decyzji firmy związanych z cyberbezpieczeństwem.

Threat Intelligence

Threat Intelligence to zdecydowanie szersza koncepcja, która nie ogranicza się do zagrożeń cybernetycznych. Oznacza to, że proces gromadzenia i analizowania informacji dotyczyć może także zagrożeń związanych, na przykład, z bezpieczeństwem fizycznym organizacji, sytuacją geopolityczną czy ryzykami wewnętrznymi (tzw. Insider Threat).

Threat Hunting

Pośród omawianych pojęć najbardziej wyróżnia się Threat Hunting, ponieważ, w przeciwieństwie do CTI i TI, nie dotyczy działań wywiadowczych. Oznacza aktywne przeszukiwanie systemów organizacji w celu identyfikacji aktualnych lub nieznanych wcześniej zagrożeń. Podstawą działań są hipotezy, które zakładają, że atakujący uzyskali dostęp do infrastruktury firmy. Zadaniem zespołu Threat Hunting jest znalezienie dowodów potwierdzających jedną z hipotez i wykrycie ataku, co pozwala organizacji przeciwdziałać zagrożeniom w przypadku, gdy zabezpieczenia zawiodły. Warto jednak zaznaczyć, że hipotezy wykorzystywane w Threat Hunting często bazują na danych z Cyber Threat Intelligence.

CTI w praktyce, czyli jak to będzie wyglądało w Twojej organizacji?

Program CTI, w zależności od poziomu dojrzałości organizacji w tym zakresie, może przyjmować różne formy.

W początkowych fazach rozwoju program Cyber Threat Intelligence występuje najczęściej pod postacią nieustrukturyzowaną i dotyczy głównie poziomu operacyjnego i taktycznego. Analitycy CTI koncentrują się na monitorowaniu wybranych zewnętrznych źródeł informacji o zagrożeniach, budując jednocześnie własną bazę ze wskaźnikami IoC (ang. Indicators of Compromise), na przykład za pomocą open-source’owej instancji Malware Information Sharing Platform (MISP). Tworzone są także pierwsze raporty o zagrożeniach cybernetycznych – w większości przypadków w nieformalnej, nieustandaryzowanej postaci. Głównym celem programu w tej fazie jest szybkie zwiększenie świadomości organizacji na temat obecnego krajobrazu zagrożeń.

Celem bardziej dojrzałego programu CTI jest wykorzystanie zgromadzonej wiedzy w celu usprawnienia mechanizmów detekcji i reakcji na zagrożenia. Procesy są już na ogół w dużej mierze ustrukturyzowane. Następuje także integracja CTI z procesami Security Operations Center (SOC), powstają pierwsze mechanizmy automatyzacji korelacji IoC z zewnętrznych źródeł danych oraz wewnętrznych systemów bezpieczeństwa. Dodatkowo odnotować można większe zaangażowanie analityków CTI we współpracę z zespołami odpowiedzialnymi za reagowanie na incydenty oraz zespołami, które zarządzają podatnościami.

W przypadku zaawansowanego, w pełni dojrzałego programu Cyber Threat Intelligence masz już do czynienia ze zintegrowanym, sformalizowanym komponentem bezpieczeństwa organizacji, w pełni wspomagającym zespoły SOC, CSIRT, CERT oraz zespoły zarządzające podatnościami. Analitycy CTI skupiają się na tworzeniu profili aktorów zagrożenia, badaniu kampanii, strategicznej analizie zagrożeń oraz optymalizacji wdrożonych procesów. W większości przypadków na tym etapie zaobserwujesz również dynamiczną wymianę informacji o zagrożeniach w ramach współpracy z organizacjami o podobnym profilu. Program w tej fazie jest już także nieodłącznym, kluczowym elementem procesu zarządzania ryzykiem w organizacji.

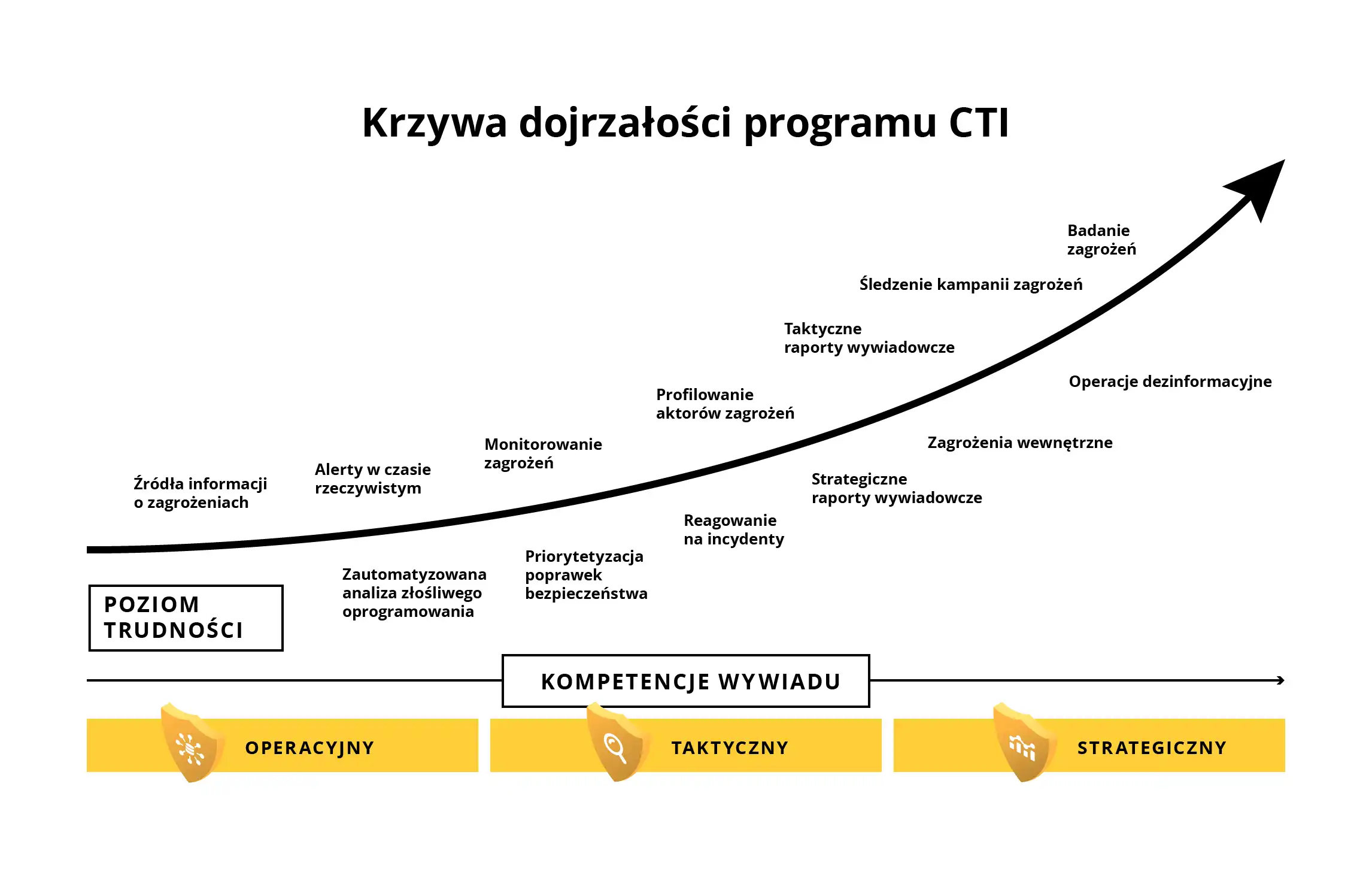

Poziomy CTI

Produkt końcowy programu Cyber Threat Intelligence różni się w zależności od tego, jakie potrzeby organizacji zaspokaja. Najczęściej wyodrębnia się trzy poziomy CTI:

1. Operacyjny

Działanie: Identyfikacja podmiotów, które stanowią zagrożenie, ze szczególnym uwzględnieniem powiązanych indykatorów naruszenia bezpieczeństwa (IOCs), sygnatur złośliwych plików oraz wzorców ataku.

Zastosowanie: Priorytetyzacja detekcji i reakcji na zidentyfikowane zagrożenia przez zespoły ds. bezpieczeństwa.

2. Taktyczny

Działanie: Wyszukiwanie aktualnych informacji technicznych na temat obecnych cyberataków, incydentów, luk w zabezpieczeniach oraz exploitach.

Zastosowanie: Identyfikowanie i łagodzenie wykrytych zagrożeń za pomocą reguł detekcji oraz narzędzi bezpieczeństwa.

3. Strategiczny

Działanie: Zapewnianie wysokopoziomowego przeglądu oraz prognoz rozwoju obecnego krajobrazu zagrożeń.

Zastosowanie: Przedstawianie informacji osobom decyzyjnym w celu opracowania strategii bezpieczeństwa, w szczególności wytworzenia odpowiednich polityk i procedur oraz alokacji adekwatnych zasobów.

Wspomniane poziomy odznaczają się także coraz wyższym poziomem trudności oraz głębią przeprowadzanych analiz. Zjawisko to doskonale ilustruje poniższa krzywa dojrzałości programu CTI (ang. Cyber Threat Intelligence maturity model):

Kiedy zacząć wdrażać CTI? 6 kluczowych aspektów

Potrzebę wdrożenia programu CTI może sygnalizować kilka aspektów. Poniżej znajdziesz kilka przykładów.

- Twoja organizacja działa w tzw. sektorze kluczowym lub ważnym – firmy z sektorów, takich jak finansowy, obronny, energetyczny, transportowy czy medyczny, bardzo często stanowią cel zorganizowanych grup cyberprzestępczych; dodatkowo często objęte są regulacjami prawnymi, które wymuszają wprowadzenie programu CTI w pewnym zakresie;

- Brak wiedzy o podmiotach zagrożenia staje się zauważalny – brak świadomości na temat obecnego krajobrazu zagrożeń powoduje błędy podczas analizy pojawiających się alertów, a także podczas szacowania ryzyk dotyczących organizacji;

- Obecne narzędzia bezpieczeństwa stają się niewystarczające – liczba alertów i incydentów, a także ilość gromadzonych danych staje się przytłaczająca i utrudnia detekcję rzeczywistych zagrożeń;

- Organizacja zarządza wrażliwymi danymi – obecne mechanizmy zabezpieczania informacji przestają być wystarczające i pojawia się potrzeba monitorowania potencjalnych wycieków danych;

- Priorytetyzacja zagrożeń staje się problemem – brak informacji utrudnia ustalanie priorytetów w związku z pojawiającymi się podatnościami i zagrożeniami;

- Organizacja jest gotowa na proaktywne podejście do bezpieczeństwa – podejście reaktywne nie gwarantuje już właściwej ochrony i zamiast wyłącznie reagować na ataki, chcesz zacząć przewidywać i zapobiegać.

Jak skutecznie wdrażać CTI, czyli cykl życia Cyber Threat Intelligence

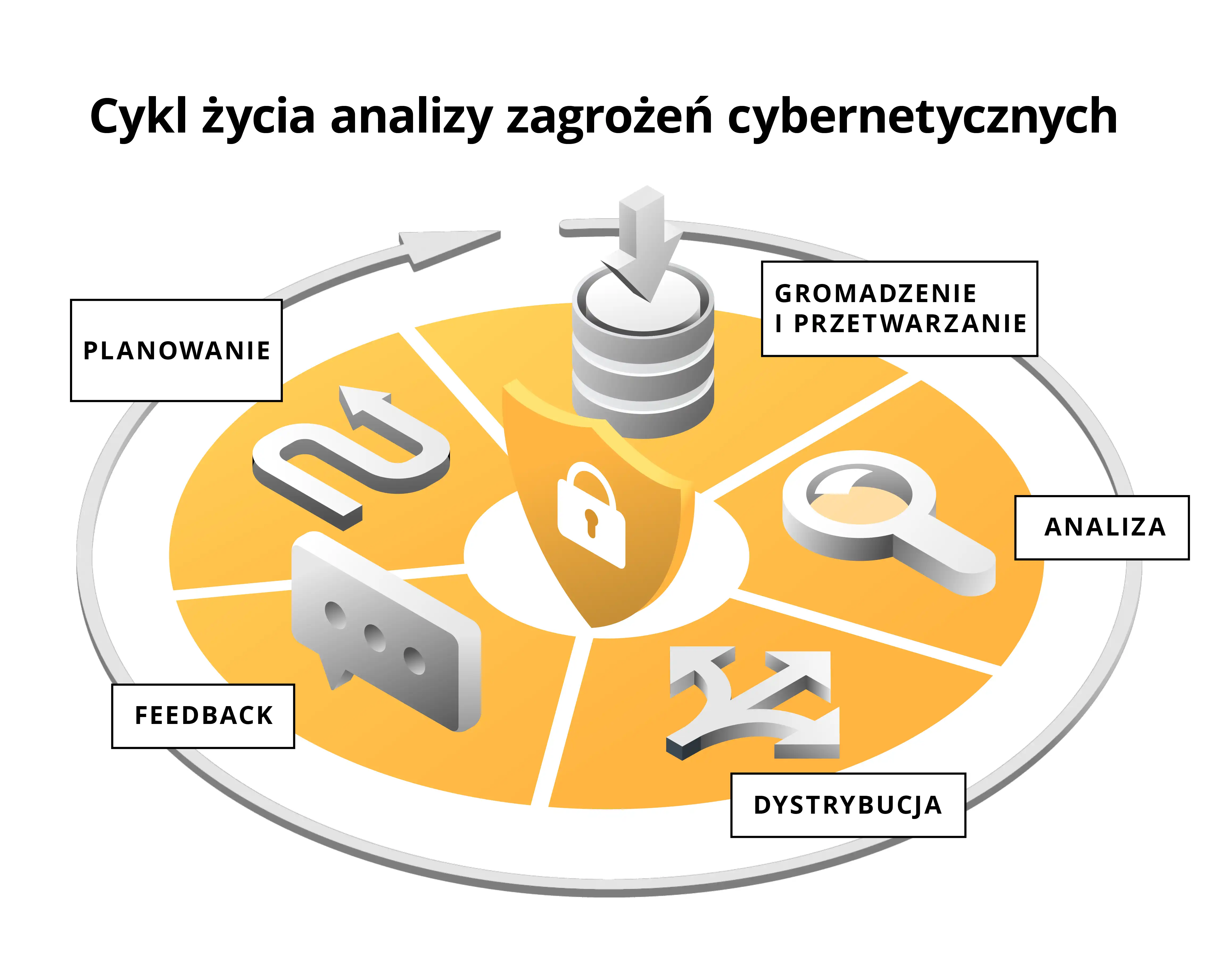

Aby odpowiednio przygotować organizację na wdrożenie programu Cyber Threat Intelligence, warto zapoznać się z tzw. cyklem życia CTI (ang. Cyber Threat Intelligence lifecycle).

Cykl życia Cyber Threat Intelligence to ciągły proces zarządzania informacjami o zagrożeniach, który obejmuje kilka istotnych kroków: planowanie, gromadzenie i przetwarzanie, analiza, dystrybucja i zbieranie informacji zwrotnych.

1. Planowanie

Zdefiniowanie celów dla działań wywiadowczych.

Zapamiętaj!

- Każdy cel powinien zostać jasno i precyzyjnie określony oraz powiązany z konkretnym pytaniem, problemem lub zagrożeniem.

- Przeprowadzenie procesu tworzenia CTI powinno prowadzić do podjęcia decyzji związanej z bezpieczeństwem organizacji dla każdego zdefiniowanego celu. Wymagania wywiadowcze, które nie spełniają tego warunku, zwykle nie stanowią wartości dodanej w kontekście ochrony organizacji.

- W przypadku każdego celu załącz informacje o oknie czasowym, który określa użyteczność informacji dotyczących wymagania. Dane znacząco tracą na wartości, jeśli nie zostaną dostarczone odbiorcy w odpowiednim czasie – takim, który pozwala wpłynąć na decyzje i działania organizacji.

2. Gromadzenie i przetwarzanie

Kolekcjonowanie i procesowanie (np. dekodowanie, tłumaczenie, ocenianie wiarygodności) surowych danych z zewnętrznych oraz wewnętrznych źródeł, takich jak otwarte źródła informacji, Deep Web, Dark Web czy wewnętrzne logi.

Zapamiętaj!

- Skup się na jakości kolekcjonowanych danych – w przypadku CTI jest ona ważniejsza niż ilość zgromadzonych informacji.

- Postaw na wdrożenie rozwiązania pokroju platform Threat Intelligence (np. MISP) w celu efektywniejszej organizacji i priorytetyzacji przetwarzanych danych.

3. Analiza

Identyfikowanie wzorców, trendów i zachowań podmiotów, które stanowią zagrożenie dla organizacji, w celu transformacji zdobytych danych w istotne informacje.

Zapamiętaj!

- Zwróć szczególną uwagę na dokładne zrozumienie badanych podmiotów zagrożenia, w szczególności ich intencji oraz możliwości.

- Rozważ wykorzystanie narzędzi do modelowania zagrożeń, np. tych, które bazują na modelu Diamentu lub Cyber Kill Chain. Pomagają one w uporządkowaniu danych o zagrożeniach i zapewniają głębsze zrozumienie aktywności podejmowanych przez podmioty zagrożenia.

4. Dystrybucja

Dzielenie się wytworzonymi danymi wywiadowczymi z odpowiednimi zespołami i interesariuszami, z uwzględnieniem poziomu technicznego odbiorców.

Zapamiętaj!

- Zwróć szczególną uwagę na bezpieczeństwo i etyczność tego procesu, szczególnie pod kątem regulacji, pod które podlega Twoja organizacja oraz umów o udostępnianiu danych z zewnętrznymi podmiotami.

- Wspomagaj wyniki analizy pomocami wizualnymi, np. różnego rodzaju diagramami, wykresami czy osiami czasu. Dzięki temu dystrybuowany materiał jest znacznie lepiej przyswajalny.

5. Feedback

Zbieranie informacji zwrotnych oraz rekomendacji dotyczących przedstawionych informacji oraz całego procesu CTI. Na podstawie rezultatów oceniane są także wymagania wywiadowcze w celu ewentualnej poprawy oraz dostosowania do aktualnych potrzeb organizacji.

Zapamiętaj!

- Przeglądaj rezultaty krok po kroku, aby dostosować proces do potrzeb organizacji w jak najkrótszym czasie.

- Działaj aktywnie w celu uzyskania informacji zwrotnych. Warto rozważyć wprowadzenie automatycznego procesu uzyskującego te dane w uporządkowanej formie.

- Wprowadź metryki opisujące skuteczność procesu CTI, np. zmiany w czasie reakcji na zagrożenia, efektywność procesu mitygacji ryzyka czy fakt podjęcia decyzji związanej z bezpieczeństwem organizacji w związku z przeprowadzeniem procesu.

Wskazany cykl dotyczy danych wywiadowczych na każdym z wymienionych wcześniej poziomów. Należy także jeszcze raz podkreślić, iż CTI jest zawsze procesem ciągłym, który powinien być dostosowywany do potrzeb i celów organizacji.

Jeśli chcesz mieć pewność, że programu Cyber Threat Intelligence będzie odpowiednio dostosowany do potrzeb Twojej organizacji, skorzystaj ze wsparcia ekspertów. Przejdź na stronę Cyber Threat Intelligence as a Service, by dowiedzieć się więcej o usłudze CTI as a Service, zakresie oferowanego wsparcia i korzyściach takiego rozwiązania.

Cyber Threat Intelligence a regulacje prawne

W obliczu zmieniających się regulacji prawnych, Cyber Threat Intelligence (CTI) odgrywa kluczową rolę w spełnianiu wymogów dotyczących monitorowania, analizowania i minimalizowania zagrożeń cybernetycznych. Odpowiednie wykorzystanie CTI pozwala organizacjom nie tylko dostosować się do nowych przepisów, ale także zwiększyć odporność operacyjną i bezpieczeństwo infrastruktury cyfrowej.

Zjawisko to ilustruje m.in. unijne rozporządzenie DORA, którego stosowanie rozpoczęło się 17 stycznia 2025 roku. Zgodnie z artykułem 13, ustępem 1 rozporządzenia: "Podmioty finansowe dysponują zdolnościami i personelem umożliwiającymi im gromadzenie informacji na temat podatności oraz cyberzagrożeń, incydentów związanych z ICT, w szczególności cyberataków, oraz analizę ich prawdopodobnego wpływu na operacyjną odporność cyfrową podmiotów finansowych".

Proaktywne podejście do cyberzagrożeń rekomenduje także dyrektywa NIS2, dodając, że "Państwa członkowskie zapewniają, aby podmioty kluczowe i ważne wprowadzały odpowiednie i proporcjonalne środki techniczne, operacyjne i organizacyjne w celu zarządzania ryzykiem dla bezpieczeństwa sieci i systemów informatycznych wykorzystywanych przez te podmioty do prowadzenia działalności lub świadczenia usług [...]" (Art. 21 ust. 1).

Temat unijnej dyrektywy NIS2 oraz rozporządzenia DORA dwukrotnie poruszaliśmy już na blogu OChK. Jeśli potrzebujesz:

- uporządkować wiedzę na temat tego, czym jest NIS2, kogo dotyczy i jak określa obowiązki firm w kontekście wykorzystywania chmury obliczeniowej, przejdź do artykułu Chmura obliczeniowa w obliczu dyrektywy NIS2 – jak przygotować firmę na zmiany?

- wsparcia w przygotowaniu się do zmian określonych przez NIS2 i DORĘ, przejdź do artykułu Jak spełnić wymogi NIS2 i DORA dzięki usługom chmurowym? Przewodnik dla podmiotów objętych regulacjami

Informacje o konieczności wdrożenia procesu Cyber Threat Intelligence przez podmioty kluczowe znajdują się też w projekcie ustawy o Krajowym Systemie Cyberbezpieczeństwa (uKSC) z 24 kwietnia 2024 roku. Cytując fragmenty ustępu 1, artykułu 8:

"Podmiot kluczowy lub podmiot ważny wdraża system zarządzania bezpieczeństwem informacji w procesach wpływających na świadczenie usług przez ten podmiot, zapewniający: [...]

- wdrożenie odpowiednich i proporcjonalnych do oszacowanego ryzyka środków technicznych i organizacyjnych, uwzględniających najnowszy stan wiedzy, koszty wdrożenia, wielkość podmiotu, prawdopodobieństwo wystąpienia incydentów, narażenie podmiotu na ryzyka [...]

- zbieranie informacji na temat cyberzagrożeń i podatności na incydenty systemu informacyjnego wykorzystywanego do świadczenia usługi".

Podsumowanie

Wprowadzenie programu CTI do organizacji stanowi zdecydowaną odpowiedź na nowe wyzwania dotyczące wzmacniania bezpieczeństwa i budowania odporności operacyjnej, które zyskują na znaczeniu nie tylko ze względu na nowe regulacje prawne (takie jak NIS2 i DORA), ale także nieustannie rozrastający się krajobraz cyberzagrożeń.

Cyber Threat Intelligence zapewnia organizacjom korzyści związane przede wszystkim z bezpośrednią ochroną w zakresie wykrywania zagrożeń, reakcji na potencjalne incydenty bezpieczeństwa oraz usprawniania procesu zarządzania ryzykiem.

Jeśli chcesz wdrożyć program Cyber Threat Intelligence w swojej firmie, ale zastanawiasz się, jak odpowiednio przeprowadzić cały proces, nie wahaj się poprosić o wsparcie ekspertów. Daj nam o tym znać w poniższym formularzu!