W SKRÓCIE

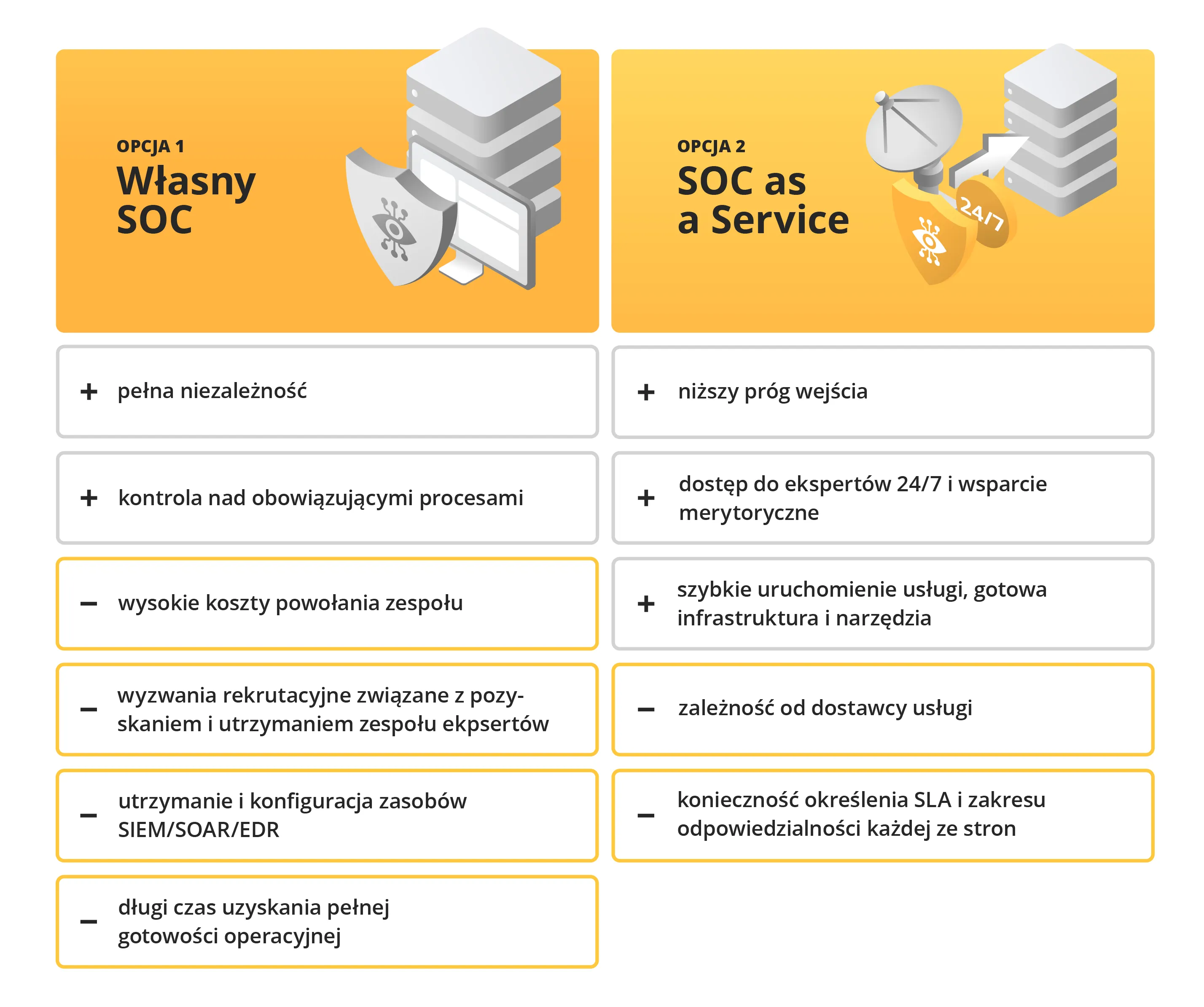

Security Operations Center (SOC) to centralna jednostka organizacyjna integrująca wyspecjalizowanych analityków bezpieczeństwa, procesy operacyjne oraz zaawansowane narzędzia w celu całodobowego nadzoru nad infrastrukturą IT organizacji. Kluczowym dylematem pozostaje wybór między budowaniem wewnętrznego SOC a modelem SOC as a Service (SOCaaS). Własne centrum operacyjne zapewnia najwyższy poziom niezależności, jednak wiąże się z wysokimi kosztami oraz trudnościami w pozyskaniu analityków bezpieczeństwa, których brakuje na rynku. Wybór usługi SOCaaS pozwala z kolei na znaczną redukcję kosztów operacyjnych przy jednoczesnym wsparciu w spełnianiu zgodności regulacyjnej. Fundamentem skutecznej ochrony są kluczowe komponenty SOC, takie jak system SIEM (np. Microsoft Sentinel), proaktywny Threat Hunting, automatyzacja SOAR oraz procesy Incident Response. Wybierając dostawcę usług zewnętrznych, należy przeprowadzić szczegółową analizę ryzyka, weryfikując m.in. parametry SLA, zgodność z normą ISO 27001 oraz transparentność w zakresie ochrony danych.

W czasach, w których praktycznie każda organizacja pracuje w mniejszym lub większym stopniu online, a jej największą wartością są dane, ryzyko cyberataków jest większe niż kiedykolwiek wcześniej. Dotyczy to zarówno apetytu przestępców na zysk wynikający z wartości posiadanych przez firmy danych, jak i sytuacji geopolitycznej w naszym regionie.

Statystyki są alarmujące: według raportu Check Point Research z października 2025 roku, średnia liczba cyberataków na organizacje w Polsce wyniosła 1772 tygodniowo, co stawia nas powyżej średniej europejskiej (1616 ataków). Skala finansowa tego problemu również stale rośnie – jak podaje Sophos, w 2024 roku średni okup wynosił 2 mln dolarów (w porównaniu z 400 tys. dolarów w 2023 roku).

Skala i tempo zmian, które następują w obszarze cyberprzestępczości sprawia, że wiele firm nie nadąża za adaptacją zabezpieczeń do nowej rzeczywistości. Z pomocą przychodzi Security Operations Center (SOC), czyli centralny ośrodek walki z zagrożeniami.

Po przeczytaniu tego artykułu będziesz wiedzieć:

- czym jest Security Operations Center i z jakich ról się składa,

- czym różni się wewnętrzny SOC od modelu usługowego SOC as a Service,

- jakie są funkcje, komponenty i kluczowe zadania SOC,

- jakie technologie wspierają operacje bezpieczeństwa,

- jakie są największe wyzwania związane z budowaniem własnego Security Operations Center,

- jakie największe korzyści przynosi wdrożenie SOC as a Service,

- jak wybrać odpowiedniego dostawcę SOC as a Service.

Czym jest Security Operations Center (SOC) i dlaczego tak bardzo go potrzebujesz?

Security Operations Center to połączenie ekspertów, procesów oraz narzędzi. Celem zespołu SOC jest ciągłe monitorowanie, wykrywanie i reagowanie na incydenty bezpieczeństwa w organizacji. Zagrożenia cyberbezpieczeństwa są dzisiaj stałym elementem ryzyka operacyjnego organizacji, który wymaga świadomego zarządzania i przygotowania na różne scenariusze.

Potrzebę posiadania centrum SOC uzasadniają także zmiany zachodzące w obszarze prawnym. Na przykład, projekt implementacji unijnej dyrektywy NIS2 nakłada na podmioty nią objęte obowiązek stałego nadzoru nad bezpieczeństwem cyfrowym.

W praktyce oznacza to, że wiele organizacji staje przed strategicznym wyborem, który zdeterminuje ich odporność na lata: budować własny zespół bezpieczeństwa SOC czy postawić na SOC w modelu usługowym (SOC as a Service, SOCaaS) i skorzystać z wiedzy zewnętrznych specjalistów?

Jak zbudować zespół Security Operations Center?

Zanim odpowiesz sobie na pytanie, która droga jest dla Ciebie lepsza, dowiedz się, jak w praktyce wygląda proces budowania zespołu Security Operations Center.

Wymagane role, czyli kogo potrzebujesz, aby zbudować SOC?

SOC to nie jeden „specjalista od monitorowania bezpieczeństwa”, a wiele różnych ról, które są nie tylko kosztowne w utrzymaniu, ale także trudno dostępne na bardzo konkurencyjnym rynku. Typowy zespół SOC składa się z kilku kategorii ekspertów:

- Analitycy bezpieczeństwa L1/L2/L3 – osób odpowiedzialnych za ciągłą analizę alertów, korelacji zdarzeń i eskalacji incydentów bezpieczeństwa,

- Incident Response Specialist – osoby odpowiedzialnej za szybkie reagowanie i koordynację działań w trakcie incydentu,

- Cyber Threat Hunter – osoby odpowiedzialnej za proaktywne wyszukiwanie zagrożeń, których nie wykrywają reguły,

- Security Engineer/SIEM Engineer – osoby odpowiedzialnej za utrzymanie, rozwój i integrację narzędzi,

- SOC Manager/Lead – osoby odpowiedzialnej za procesy, ludzi, raportowanie i komunikację z biznesem.

Aby zapewnić realne wsparcie i zachować ciągłość operacyjną także w przypadku urlopów, zwolnień lekarskich czy rotacji pracowników, zespół SOC często liczy kilkanaście osób – nawet w organizacjach średniej wielkości.

Technologia i infrastruktura, czyli kosztowny fundament cyberbezpieczeństwa

Równolegle konieczne jest zbudowanie i utrzymanie stosu technologicznego, na który składają się m.in. system SIEM, EDR/XDR oraz systemy automatyzacji i reagowania (SOAR) (np. Microsoft Defender, Microsoft Sentinel, Google SecOps). Do tego dochodzi:

- stała administracja i tuning reguł detekcji,

- aktualizacja źródeł Threat Intelligence,

- testowanie scenariuszy ataków i reagowania,

- wysoka dostępność i odporność infrastruktury.

To nie są jednorazowe wdrożenia, lecz ciągły koszt operacyjny, który rośnie wraz z organizacją i liczbą systemów.

Wyzwania w obszarze HR i utrzymania zespołu

Jednym z najtrudniejszych aspektów budowania zespołu SOC jest utrzymanie kadry. Analitycy SOC chcą się rozwijać, pracować z różnorodnymi i zaawansowanymi przypadkami, uczyć się nowych technik ataków. W organizacji, która dba o bezpieczeństwo wewnętrzne, liczba incydentów o wysokim stopniu skomplikowania technicznego – czyli takich, które są dla specjalistów security prawdziwym wyzwaniem – jest niewielka. To jedno z klasycznych wyzwań operacyjnych SOC: im dojrzalsze środowisko, tym mniej incydentów wymagających zaawansowanej analizy, co wpływa na długoterminową motywację i rotację zespołu. Utrzymanie stałej motywacji wśród pracowników oznacza dodatkowe koszty szkoleń, certyfikacji i czasu, którego często brakuje w trybie 24/7.

Czy warto budować własny zespół bezpieczeństwa SOC?

Odpowiedź brzmi: to zależy. Zbudowanie własnego SOC jest możliwe, jednak w praktyce to jedno z najbardziej wymagających przedsięwzięć w obszarze cyberbezpieczeństwa dla organizacji. Choć z pozoru wydaje się procesem, który składa się z trzech głównych etapów – zatrudnienia kilku specjalistów, wdrożenia narzędzi i uruchomienia monitoringu – w rzeczywistości często bywa trudną walką na wielu frontach jednocześnie:

- technologia – wdrożenie, i co ważniejsze, stałe utrzymanie narzędzi, które wymagają także ciągłego dostosowywania reguł do zasad gry cyberprzestępców;

- procesy i procedury – zdefiniowanie playbooków reagowania na incydenty, eskalacje, klasyfikacja zdarzeń, zarządzanie podatnościami, raportowanie oraz procedury zgodne z regulacjami (NIS2, DORA, RODO);

- eksperci – zbudowanie kilkuosobowego zespołu (wspomniane wcześniej role m.in. L1-L3, Incident Response, Threat Hunters) i zapewnienie wsparcia w trybie 24/7/365 (pokrycie urlopów, zwolnień, itp.) – przy obecnych stawkach rynkowych to koszt rzędu nawet milionów złotych rocznie;

- kompetencje i rozwój – ciągłe szkolenia, certyfikacje, testy (purple team, tabletop exercises), a także stała aktualizacja wiedzy o nowych technikach ataków;

- współpraca międzyzespołowa – ścisła współpraca nie tylko z pozostałymi zespołami w IT, ale także z zespołami odpowiedzialnymi za biznes, zarządzanie organizacją, compliance czy IOD.

Zbudowanie wewnętrznego SOC daje najwyższy poziom niezależności, ale ze względu na złożoność procesu i związane z nim koszty, jest rozwiązaniem rekomendowanym dla dużych, dojrzałych organizacji, które wykazują ciągłą gotowość do ponoszenia kosztów – nie tylko tych finansowych. Skuteczny SOC to nie tylko analitycy zagrożeń, ale też złożony proces zarządzania podatnościami oraz procedury zgodne z regulacjami. Dla wielu organizacji bariera wejścia okazuje się nieproporcjonalna do realnych korzyści biznesowych.

Jeśli czujesz, że to nie jest rozwiązanie dla Ciebie, nie martw się – właśnie w tym miejscu zaczyna się rozmowa o alternatywie.

SOC as a Service: definicja, funkcje i kluczowe komponenty

Dla wielu organizacji, szczególnie tych bez dojrzałych struktur bezpieczeństwa, praktyczną alternatywą jest powierzenie monitoringu i reakcji wyspecjalizowanemu dostawcy SOC as a Service (SOCaaS).

Czym jest SOC as a Service (SOCaaS)?

Usługa SOC as a Service polega na powierzeniu głównych części obszaru bezpieczeństwa IT w organizacji w ręce firmy zewnętrznej, która specjalizuje się w zarządzaniu incydentami bezpieczeństwa. W takim modelu, współpraca odbywa się na podstawie umowy z dostawcą, który dba o monitoring zagrożeń, analizę zagrożeń i odpowiedzi na incydenty lub wspiera organizację w ich obsłudze zależnie od wzajemnych ustaleń – wszystko w trybie 24/7. Z racji wrażliwego elementu tej współpracy niezbędne jest pełne zaufanie oraz wsparcie w rozwiązywaniu problemów.

Kluczowe funkcje SOC as a Service

SOC as a Service to nie jest zwykły outsourcing bezpieczeństwa – to stała ochrona organizacji przed realnymi zagrożeniami. Eksperci działają w trybie 24/7, nieprzerwanie monitorując infrastrukturę IT i reagując na incydenty w momencie, gdy się pojawiają, zanim przerodzą się w poważny kryzys.

SOCaaS wykorzystuje aktualne informacje o zagrożeniach (Threat Intelligence), aby wykrywać nowe techniki ataków i podatności, zanim zostaną wykorzystane przeciwko firmie. W przypadku incydentu zespół SOC nie tylko go identyfikuje, ale także pomaga w jego usunięciu i przywróceniu normalnego działania systemów.

Dodatkowo SOCaaS wspiera organizację w spełnianiu wymogów regulacyjnych, takich jak NIS2 czy DORA, zapewniając monitoring zdarzeń oraz dostarczając raporty i dowody zgodności. Całość jest wspierana automatyzacją, która przyspiesza reakcję i zwiększa skuteczność działań, bez konieczności budowania kosztownego zespołu wewnętrznego.

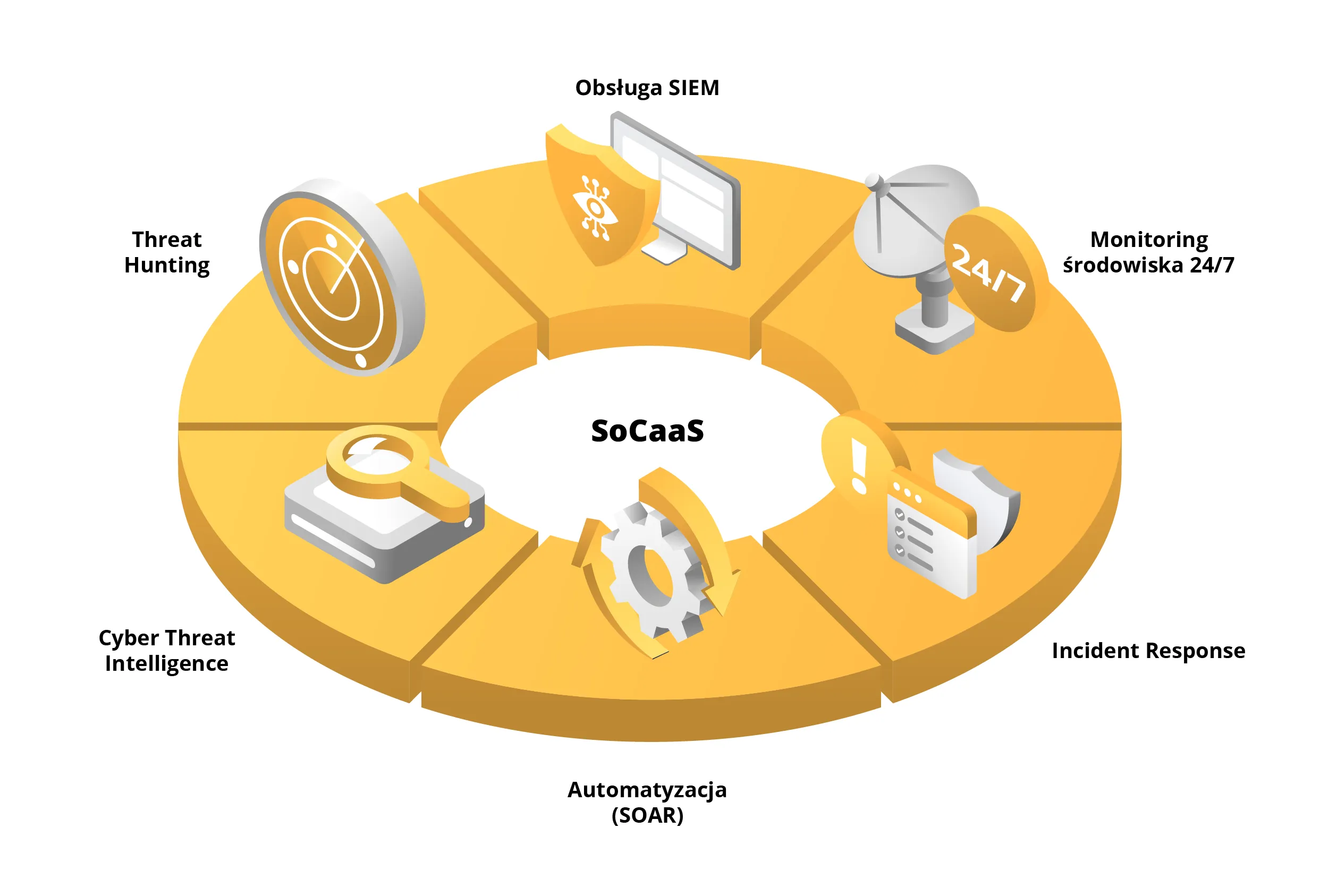

Kluczowe komponenty SOC as a Service

SOC as a Service stanowi kluczowy element strategii cyberbezpieczeństwa organizacji. Łączy kilka kluczowych elementów, aby skutecznie chronić ją przed cyberatakami – odpowiednią technologię, ale i strategię, która pozwala na utrzymanie pełnej kontroli nad bezpieczeństwem.

SIEM (Security Information and Event Management)

Jednym z fundamentów SOC as a Service jest SIEM (Security Information and Event Management), zaawansowane narzędzie, które służy do analizy logów i wykrywania zagrożeń w czasie rzeczywistym. Dzięki Managed SIEM możesz monitorować swoje systemy 24/7, identyfikując potencjalne zagrożenia, zanim staną się one poważnym problemem.

Incident Response: szybka reakcja na incydenty

Kiedy zagrożenie zostanie wykryte, kluczowe jest szybkie i skuteczne działanie. SOC as a Service oferuje zaawansowane mechanizmy wykrywania i odpowiedzi na incydenty bezpieczeństwa w ramach procesu Incident Response. Obejmuje on identyfikację, zarządzanie i eliminację zagrożeń, minimalizując szkody i ułatwiając tym samym przywrócenie normalnego funkcjonowania systemu.

SOCaaS Continuous Monitoring: stały nadzór nad infrastrukturą IT

Nieustanny nadzór nad infrastrukturą IT to kolejny kluczowy element SOC as a Service. SOCaaS zapewnia stały monitoring, umożliwiając wykrywanie i reagowanie na zagrożenia w czasie rzeczywistym. Dzięki temu masz pewność, że Twoje systemy będą chronione przez całą dobę.

SOCaaS Threat Intelligence: zbieranie i analiza danych o zagrożeniach

Nie mniej ważnym komponentem jest SOCaaS Threat Intelligence. To funkcja, która polega na zbieraniu i analizie danych o zagrożeniach, co pozwala na identyfikację nowych ataków i podatności. Dzięki niemu możesz dostosowywać swoje strategie bezpieczeństwa do zmieniających się warunków, pozostając zawsze o krok przed potencjalnymi zagrożeniami.

Threat Hunting: proaktywne wykrywanie zagrożeń

Zespół SOC obsługujący wielu klientów ma szerszy wgląd w krajobraz zagrożeń niż wewnętrzny dział IT. Po pierwsze, dzięki doświadczeniu z różnych branż, tacy specjaliści znacznie skuteczniej identyfikują ataki. Po drugie, mogą stosować Threat Hunting, który korzysta z SOCaaS Threat Intelligence i polega na proaktywnym wyszukiwaniu cyberzagrożeń. Dzięki temu mogą wykrywać takie, których nie widzą standardowe narzędzia, a także działać z wyprzedzeniem, eliminując je, zanim wyrządzą one nieodwracalne szkody.

Korzyści z wdrożenia SOC as a Service

Redukcja kosztów operacyjnych

Jednym z największych atutów SOC as a Service jest możliwość znacznej redukcji kosztów operacyjnych. Utrzymanie wewnętrznego zespołu SOC wiąże się z wysokimi wydatkami na personel, technologie i sprzęt, a także licencje i szkolenia. Dzięki SOC as a Service, organizacje mogą uniknąć tych kosztów, korzystając z usług zewnętrznych ekspertów, co jest szczególnie atrakcyjne dla małych i średnich firm.

Elastyczność i skalowalność usługi

Wraz z rozwojem organizacji, ich potrzeby w zakresie bezpieczeństwa również rosną. SOC as a Service oferuje elastyczność i skalowalność, co pozwala dostosować zakres usług SOC do zmieniających się wymagań. Dzięki temu możesz łatwo:

- zwiększać lub zmniejszać zakres usług,

- unikać dodatkowych inwestycji w infrastrukturę,

- utrzymywać efektywność operacyjną.

Wsparcie w spełnianiu wymagań regulacyjnych

Spełnianie wymagań wskazanych w regulacjach, takich jak RODO, NIS2 czy DORA, jest konieczne dla wielu organizacji. SOC as a Service wspiera firmy w tym zakresie, oferując monitorowanie i zabezpieczenie środowiska IT. Możesz mieć pewność, że Twoja infrastruktura jest monitorowana w trybie 24/7 przez zespół ekspertów, który wdraża procedury uwzględniające wymagania prawa, uniknąć potencjalnych kar i problemów prawnych. SOC as a Service staje się nieocenionym wsparciem w utrzymywaniu zgodności ze standardami bezpieczeństwa.

Automatyzacja procesów bezpieczeństwa

Automatyzacja to kolejny kluczowy element SOC as a Service, który znacząco zwiększa efektywność operacji SOC. Dzięki automatyzacji procesów monitorowania i reagowania na zagrożenia, możesz:

- szybciej wykrywać zagrożenia,

- skuteczniej neutralizować potencjalne ataki,

- minimalizować ryzyko związane z cyberzagrożeniami.

W obliczu rosnących wyzwań związanych z cyberbezpieczeństwem, automatyzacja staje się nieodzownym narzędziem w walce z cyberzagrożeniami. Im szybciej reagujesz, tym bardziej bezpieczna jest Twoja firma.

Dostęp do ekspertów i technologii

SOC as a Service oferuje dostęp do ekspertów z doświadczeniem w walce z cyberzagrożeniami oraz nowoczesnych narzędzi, które wspierają monitorowanie i reagowanie. Małe organizacje nie zawsze dysponują zasobami, aby zatrudnić ekspertów, podczas gdy zewnętrzni dostawcy zapewniają wiedzę specjalistyczną oraz narzędzia, takie jak automatyzacja (SOAR) czy analiza zagrożeń w czasie rzeczywistym.

SOC as a Service: co musisz wiedzieć przed wybraniem dostawcy?

Decyzja o powierzeniu monitoringu bezpieczeństwa podmiotowi zewnętrznemu powinna być poprzedzona przeprowadzeniem szczegółowej analizy ryzyka. Poniżej znajdziesz trzy kluczowe aspekty, które każda organizacja powinna zweryfikować przed wyborem dostawcy.

1. Ryzyka regulacyjne i zgodność z przepisami

Upewnij się, że usługa realnie wesprze Twoją organizację w spełnieniu wymagań prawnych oraz, że jej dostawca zapewnia odpowiedni poziom bezpieczeństwa (np. wdrożył normy i standardy takie jak ISO 27001). Brak zgodności z przepisami i zapewnienia bezpieczeństwa łańcucha dostaw może prowadzić do poważnych konsekwencji finansowych oraz kar.

2. Zależność od dostawcy

Korzystanie z SOC as a Service sprawi, że Twoja firma stanie się w pewnym stopniu zależna od usług zewnętrznego dostawcy. Z tego względu ważne jest, aby weryfikować SLA (Service Level Agreement) oraz zakres odpowiedzialności, które określają oczekiwania i standardy działania dostawcy, oraz prowadzić regularne audyty jego usług lub weryfikować, czy takie audyty są regularnie przeprowadzane przez dostawcę. Istotnym elementem jest też posiadanie regulaminu usługi, w którym opisane są wszystkie istotne elementy wpływające na usługę świadczoną drogą elektroniczną.

3. Ochrona danych – dodatkowe zagrożenia

Przekazywanie logów zewnętrznemu podmiotowi wymaga pełnej transparentności oraz zastosowania zaawansowanych środków zabezpieczających. Upewnij się, że dostawca stosuje odpowiednie protokoły ochrony danych, aby zminimalizować ryzyko nieautoryzowanego dostępu. Rozważ rozwiązania chmurowe, które umożliwią korzystanie z usługi SOC as a Service bez konieczności eksportu danych poza struktury Twojej organizacji.

Podsumowanie

Budowa własnego, skutecznego Security Operations Center to projekt strategiczny, który wymaga znacznego kapitału oraz ciągłych inwestycji w personel i technologię. Klucz do decyzji leży w ocenie:

- czy Twoja organizacja jest gotowa na pokrycie wysokich kosztów?

- czy masz zdolność do rekrutacji, utrzymania i szkolenia drogich specjalistów 24/7?

Jeżeli po analizie tych wymagań czujesz, że chcesz zminimalizować ryzyko operacyjne, obniżyć koszty wejścia i od razu zyskać dostęp do doświadczonego zespołu oraz sprawdzonych technologii, model SOC as a Service może być dla Ciebie właściwym rozwiązaniem. Dzięki outsourcingowi SOC możesz także szybko reagować na nowe zagrożenia, a także dostosowywać swoje strategie bezpieczeństwa do zmieniających się warunków.

Chętnie przeprowadzimy wstępną analizę potrzeb Twojej organizacji, aby pomóc Ci ocenić, która ścieżka (własny SOC czy usługa SOCaaS) będzie najlepsza. Skontaktuj się z nami za pomocą formularza poniżej!

Najważniejsze pojęcia

Security Operations Center (SOC)

Security Operations Center to scentralizowana jednostka organizacyjna, składająca się z zespołu specjalistów, technologii i procesów, której głównym zadaniem jest ciągłe monitorowanie, wykrywanie, analizowanie i reagowanie na incydenty bezpieczeństwa oraz zagrożenia cybernetyczne w czasie rzeczywistym.

SOC as a Service (SOCaaS)

SOC as a Service to model usługi bezpieczeństwa oparty na subskrypcji, w którym zewnętrzny dostawca (np. OChK) dostarcza organizacji centrum operacji bezpieczeństwa (SOC) bez konieczności budowania przez klienta własnej, kosztownej infrastruktury. Usługa ta obejmuje całodobowe monitorowanie (24/7), wykrywanie i analizę zagrożeń bezpieczeństwa w czasie rzeczywistym oraz wsparcie w reagowaniu na incydenty przez zespół certyfikowanych inżynierów bezpieczeństwa.

System SIEM (Security Information and Event Management)

System SIEM to platforma zbierająca, agregująca i analizująca w czasie rzeczywistym logi oraz zdarzenia bezpieczeństwa z różnych źródeł (serwery, aplikacje, Firewalle, systemy IDS/IPS). Jest to serce każdego zespołu SOC (Security Operations Center).

SOAR (Security Orchestration, Automation and Response)

SOAR to zestaw narzędzi i technologii, które automatyzują procesy reagowania na incydenty bezpieczeństwa. SOAR działa w ścisłej integracji z platformą SIEM, umożliwiając szybsze i bardziej spójne zarządzanie incydentami poprzez automatyczne zbieranie danych, analizę zagrożeń i uruchamianie predefiniowanych scenariuszy reakcji (playbooków).

Threat Intelligence

Threat Intelligence to proaktywny proces gromadzenia, przetwarzania i analizowania danych o bieżących oraz przyszłych zagrożeniach cyfrowych, grupach hakerskich oraz ich motywacjach. Usługa ta dostarcza organizacji głębokiego kontekstu operacyjnego poprzez identyfikację wskaźników kompromitacji (IoC) oraz Taktyk, Technik i Procedur (TTP) stosowanych przez cyberprzestępców.

Threat Hunting

Threat Hunting to proaktywny i iteracyjny proces, w którym analitycy bezpieczeństwa aktywnie poszukują (polują) w sieci i systemach na niezidentyfikowane dotąd lub ukryte zagrożenia, które umknęły automatycznym narzędziom. W przeciwieństwie do monitoringu bezpieczeństwa, który reaguje na alerty, Threat Hunting zakłada, że atak już się wydarzył.

Incident Response

Incident Response to ustrukturyzowany i zintegrowany proces postępowania organizacji w przypadku wystąpienia zdarzenia bezpieczeństwa IT lub skutecznego cyberataku. Obejmuje on pełny cykl życia incydentu i ma na celu ograniczenie strat finansowych i wizerunkowych, zapewnienie ciągłości działania (BCP) oraz wypełnienie obowiązków prawnych związanych z raportowaniem incydentów.

ISO 27001

ISO 27001 to globalnie uznany standard określający wymagania dla Systemów Zarządzania Bezpieczeństwem Informacji (SZBI), którego skuteczne wdrożenie potwierdza, że organizacja stosuje najlepsze praktyki w obszarze bezpieczeństwa informacji.

NIS2

NIS2 to dyrektywa Unii Europejskiej, która ma na celu podniesienie ogólnego poziomu cyberbezpieczeństwa w państwach członkowskich, poprzez wprowadzenie nowych obowiązków dla firm z kolejnych, kluczowych i ważnych sektorów gospodarki.

DORA

DORA to unijne rozporządzenie mające na celu zwiększenie odporności operacyjnej sektora finansowego na zakłócenia związane z technologiami ICT, w tym na ataki cybernetyczne. Ustanawia zharmonizowane wymogi dotyczące zarządzania ryzykiem ICT, zarządzania incydentami, przeprowadzania testów odporności cyfrowej, a także monitorowania i zarządzania ryzykiem związanym z korzystaniem z zewnętrznych dostawców usług ICT (np. dostawców i chmury).